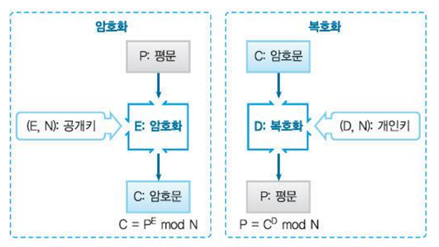

5. RSA 에 대한 공격 암호문으로 부터 평문 구하기 해독자(공격자)가 가진 정보 암호 해독자가 알고 있는 것 암호문 : 도청해서 구한다. E와 N : 공개 키로서 공개 되어 있음 암호 해독자가 모르는 것 평문 : 지금부터 해독하려고 하는 내용 D : 개인 키 중 적어도 D는 모름 키타 : 키 쌍을 만든 p, q, L을 모름 암호문으로 부터 평문 구하기 암호문 = (평문)^E mod N 위의 평문을 구하려면 이산 대수 문제를 풀어야 함 이산 대수 문제는 매우 곤란 현재까지 아직 이산 대수를 구하는 빠른 방법을 알지 못함 전사 공격 D의 후보가 되는 수를 순서대로 모두 시도해서 복호화 해본다. D의 비트 수가 크면 클수록 어려워진다. 비트 수가 충분히 크면 전사공격으로 수 D를 찾아내는 것은 현실적으로는..