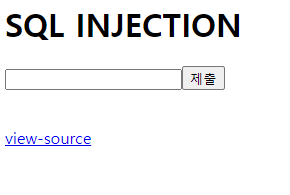

문제 페이지는 해당 페이지와 같다. 입력창이 존재하고 문구를 보면, 이 문제는 를 인젝션하면 풀리는 문제라는 것을 알 수 있다. 를 입력창에 입력하면 no hack 이라는 문구가 출력된다. URL 을 확인해보면 입력창에 입력한 값이 Get 방식으로 code라는 파라미터 값으로 전송되는 것을 확인할 수 있다. 메인 페이지로 다시 돌아와 입력창에 a 를 입력하면 a 가 출력된다. 하지만 ab 라고 입력하면 no hack이라는 문구가 출력된다. 영어를 연속으로 입력하면 no hack 출력되는 거 같다. 숫자를 입력하면 하나든 연속으로 입력하든 모두 출력되는 것이 확인된다. 또한, 특수문자를 입력해도 하나든 연속으로 입력하든 모두 출력되는 것이 확인된다. 숫자와 영어를 , 특수문자와 영어를 연속으로 입력해도 출..